Die Unterbrechungsfreie Stromversorgung (USV) im Serverumfeld

Kein Serverschrank kommt ohne sie aus: Die Unterbrechungsfreie Stromversorgung (USV) ist ein Batteriepuffer für den Datenschrank. Sie sorgt für eine durchgängige Stromversorgung, wenn durch einen Stromausfall oder eine Störung im Stromnetz kurzfristig die Spannung abfällt. Die USV liefert die für den Serverbetrieb notwendige Betriebsspannung, bis ihre Akkus erschöpft sind.

Eine Eaton 9PX mit zwei External Battery Modules (EBM). An eine Eaton 9PX können bis zu fünf solcher Erweiterungen angeschlossen werden.

Diese sog. Autonomiezeit lässt sich durch zusätzliche Erweiterungsgehäuse mit weiteren Akkus erweitern (External Battery Module).

So war’s vor VMware: Die USV an physischen Servern

In Zeiten, in denen physische Server vor Virtualisierungsumgebungen wie VMware dominierten, war die USV meist mit einem USB-Kabel an einen Kontroll-Server angeschlossen. Auf diesem war eine Software installiert, die den Zustand der USV und damit der Stromversorgung des ganzen Serverschrankes überwachen konnte. Im Fehlerfall war es die Aufgabe dieses Kontroll-Servers, innerhalb der Autonomiezeit alle anderen Server und Systeme regulär herunterzufahren. So konnten Schäden in Form von Datenverlusten durch Serverabstürze vermieden werden.

Höheres Risiko in virtuellen Umgebungen

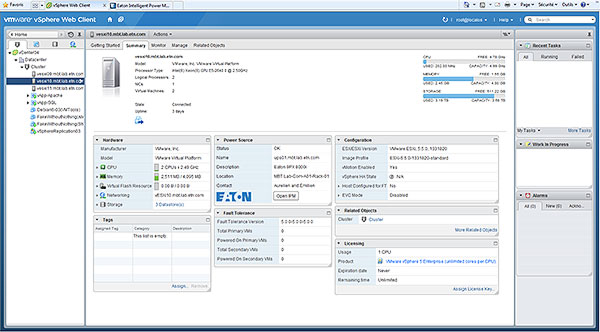

Heute finden sich in den Serverschränken meistens virtualisierte Server mit einer hohen Dichte: Auf wenigen physischen Servern werden mithilfe von VMware ESXi oder anderen Virtualisierungsplattformen viele virtuelle Server gleichzeitig betrieben. Damit erhöht sich zwangsweise auch das Ausfallrisiko: Stürzt ein VMware ESXi-Host ab, fallen alle auf ihm befindlichen, virtuellen Server gleichzeitig mit aus.

Die Aufgabe des kontrollierten Herunterfahrens des Systems im Fehlerfall wird im virtuellen Umfeld zur Herausforderung, denn die USB-Anschlüsse der USV lassen sich nicht zuverlässig mit virtuellen Kontroll-Servern verbinden. Abhilfe schaffen Hersteller von USV-Systemen, die die Kommunikation der USV auf Netzwerkebene abbilden.

Das „Intelligent Power Management“ von Eaton kann auch virtuelle Maschinen herunterfahren

Eine Netzwerkkarte in der USV-Technik hält die Kommunikation mit dem virtuellen Umfeld aufrecht. Eine spezielle, zur VMware ESXi kompatiblen Kontrollsoftware (Virtual Appliance) ist in der Lage, im Fehlerfall sowohl virtuelle als auch physische Server abzuschalten und nach Wiederherstellung der Stromversorgung erneut zu starten.

Eine Komplettlösung für VMware ESXi-Umgebungen aller Größenordnungen stellt Eaton Power Quality mit seinen Produkten zu Verfügung. Die USV-Hardware bietet zeitgemäße, elektrische Kapazitäten und ist optional mit Netpacks erhältlich – der Kombination aus Netzwerkkarte und Businesslogik, die die Virtualisierung mit VMware und ESXi kontrollierbar macht.

Eine Komplettlösung für VMware ESXi-Umgebungen aller Größenordnungen stellt Eaton Power Quality mit seinen Produkten zu Verfügung. Die USV-Hardware bietet zeitgemäße, elektrische Kapazitäten und ist optional mit Netpacks erhältlich – der Kombination aus Netzwerkkarte und Businesslogik, die die Virtualisierung mit VMware und ESXi kontrollierbar macht.

Die Eaton 9PX USV kann als Standgerät vertikal aufgestellt oder im Rack horizontal montiert werden.

Konsequent redundante Stromversorgung und Absicherung

Die meisten Server- und Storagegeräte verfügen entweder ab Werk oder optional über zwei Netzteile, über die man eine alternative Stromquelle anschließen kann. Es ist sehr ratsam, dies auch zu tun. Denn ein einziger Kurzschluss innerhalb einer Phase kann andernfalls für den Ausfall aller Geräte sorgen, selbst wenn sie durch die USV abgesichert sind. Damit stehen alle von der USV betriebenen Geräte unter Verdacht, einen Kurzschluss durch Überlastung oder Defekt eines Netzteils produzieren zu können.

Um in einem Serverschrank eine redundante Stromversorgung zu realisieren, empfiehlt es sich, zwei elektrisch getrennte USV-Systeme zu betreiben (die dennoch per Netzwerk gemeinsam verwaltet und überwacht werden). Die beiden USV-Systeme versorgen eigenständig je eine Seite des Serverschranks.

Ein Transferswitch sichert auch die Stromzufuhr von Geräten mit nur einem Netzteil

Geräte mit zwei Netzteilen (sog. redundante Netzteile) müssen an unterschiedlichen USVs angeschlossen werden, um im Fehlerfall einer USV bzw. einer Phase weiter funktionieren zu können. Problematisch sind Geräte mit nur einem Netzteil. Sehr viele Geräte wie es z.B. Switches, Router, Modems, aber auch Telefonanlagen bieten nur einen einzigen Stromanschluss. Bei der Stromversorgung eines solchen Gerätes müsste man sich für eine USV entscheiden.

Ein Eaton ATS versorgt Geräte mit zwei Netzanschlüssen, wenn sie nur ein Netzteil haben.

Erst ein Transferswitch bietet hier Abhilfe. Diese aktive Stromverteilung verfügt über zwei Stromaufnahmen und prüft beide permanent. Fällt eine der Stomversorgungen aus, schaltet sie blitzschnell auf die noch funktionierende Energiequelle.

Ein Transferswitch wird mit zwei Netzanschlüssen versorgt.

Alle angeschlossenen Geräte werden so durchgängig versorgt – das Risiko eines Systemausfalls durch den Schaden an einem einzelnen Gerät ist somit auf ein Minimum reduziert.

Ein guter Ratschlag zur Stromversorgung im Datenschrank

Bedenken Sie bei der Auswahl Ihrer USV und Power Management-Lösung folgende einfache Fakten:

- Power ist eine kritische Komponente: Ohne Strom funktioniert Ihr Netzwerk nicht

- Ein plötzlicher Stromverlust kann irreparable Schäden an Ihren Daten herbeiführen

- Jedes einzelne Gerät kann einen Kurzschluss produzieren, der die gesamte Phase stilllegt.

- Eine USV ohne Power Management schaltet hart aus, wenn die Batterien leer laufen.

- Akkus müssen regelmäßig auf Funktion und Ausdauer getestet werden.

Gerne sind wir Ihnen bei der Planung und Umsetzung Ihres Power Managements behilflich. Ale zertifizierte Eaton-Partner verfügen wir über das Know-How, was Sie zur Absicherung Ihres VMware-Umfeldes benötigen.

Wir freuen uns auf Ihre Anfrage.

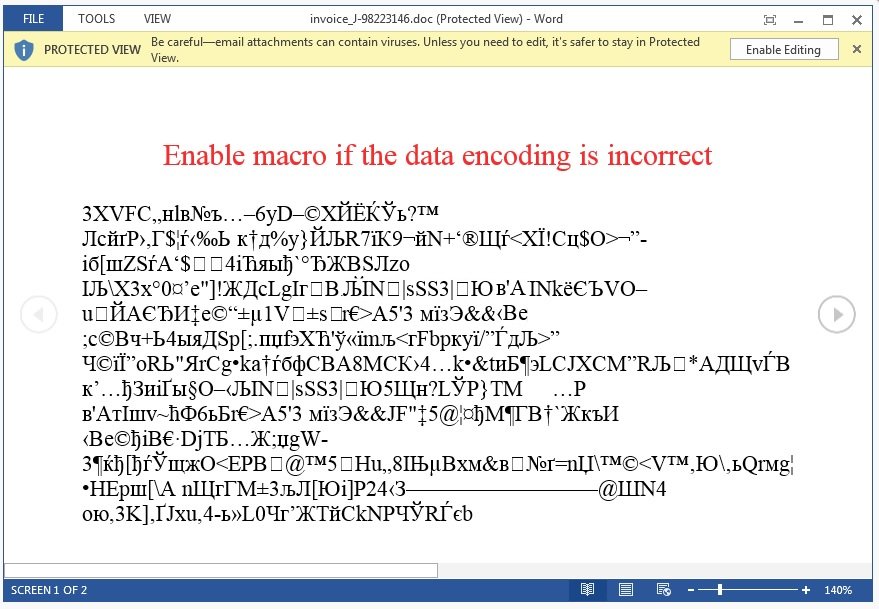

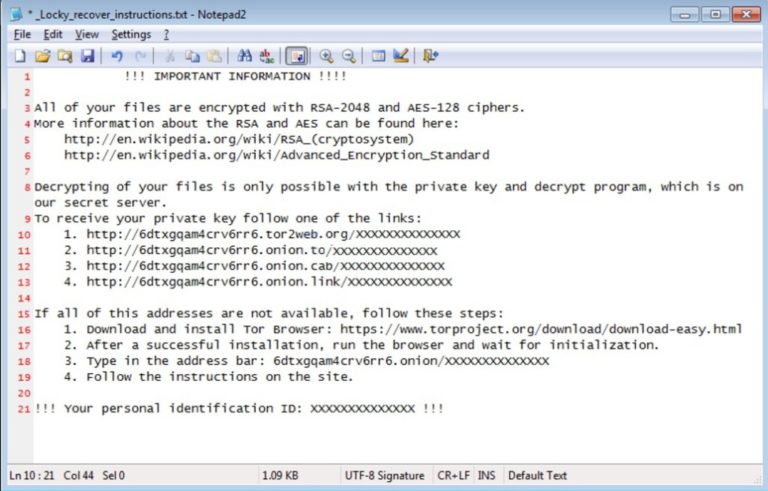

Zudem muss ein Virenschutz auf den Computern im Netzwerk installiert sein, der in der Lage ist, Verschlüsslungstrojaner und deren Verhalten zu erkennen und schnell zu unterbinden. Die aktuellen Businesslösungen von Kaspersky und Sophos bieten einen zeitgemäßen Schutz für Ihre Client-Computer. Mit Intercept X bietet Sophos eine Sicherheitssoftware, die als Sofortmaßnahme gegen ungewollte Verschlüsselungen durch Ransomware konzipiert ist. Diese arbeitet perfekt mit dem Virenscanner Endpoint Advanced von Sophos zusammen.

Zudem muss ein Virenschutz auf den Computern im Netzwerk installiert sein, der in der Lage ist, Verschlüsslungstrojaner und deren Verhalten zu erkennen und schnell zu unterbinden. Die aktuellen Businesslösungen von Kaspersky und Sophos bieten einen zeitgemäßen Schutz für Ihre Client-Computer. Mit Intercept X bietet Sophos eine Sicherheitssoftware, die als Sofortmaßnahme gegen ungewollte Verschlüsselungen durch Ransomware konzipiert ist. Diese arbeitet perfekt mit dem Virenscanner Endpoint Advanced von Sophos zusammen.