Scam – Betrug durch E-Mails

Scam ist eine besonders gefährliche Art, auf räuberische Art und Weise per E-Mail an Geld zu gelangen. Täter sind in seltenen Fällen Mail-Bots. Meistens hat man es bei Scammern mit echten Menschen zu tun, die der eigenen Sprache mächtig sind. In ihren E-Mails laden sie zu vermeintlich einfachen Tätigkeiten ein, die für sich genommen nachvollziehbar sein können und in der Konsequenz das Opfer nachhaltig schädigen. Perfide, denn nur sehr wenige Sicherheitsmechanismen können die gut getarnten E-Mails als gefährlich einstufen und den Empfänger warnen.

Anweisungen der Geschäftsleitung ist Folge zu leisten

… dachte sich auch an dem Tag Manfred*, als er die E-Mail von Jürgen* las.

(* Namen geändert)

Manfred vertraut schon seit über 25 Jahren seinem Chef Jürgen, der das mittelständische Produktionsunternehmen bereits in der dritten Generation führt. Vertrauen ist wichtig zwischen den beiden – Manfred ist Prokurist bei der Denkmal Metall GmbH & Co. KG*. Gemeinsam mit Horst, einem Finanzbuchhalter, verwaltet er die Mittel der Firma und gestaltet die Buchhaltung.

Manfred vertraut schon seit über 25 Jahren seinem Chef Jürgen, der das mittelständische Produktionsunternehmen bereits in der dritten Generation führt. Vertrauen ist wichtig zwischen den beiden – Manfred ist Prokurist bei der Denkmal Metall GmbH & Co. KG*. Gemeinsam mit Horst, einem Finanzbuchhalter, verwaltet er die Mittel der Firma und gestaltet die Buchhaltung.

So ist es nicht verwunderlich, als er von Manfred um 11:05 Uhr eine E-Mail bekommt. Wie so oft ist Manfred kurz angebunden, was man ihm nicht persönlich nehmen muss. In der Branche ist der Ton rau, und bei einer schnellen Mail (offensichtlich vom Mobilgerät) spart man sich Zeit und Umgangsformen:

Guten Tag, Manfred, bin im Meeting. Haben wir auf unserem KK gerade 108t EUR frei? JD

Ein Blick ins Onlinebanking und nur vier Minuten später antwortet der verlässliche Prokurist seinem vermeintlichen Geschäftsführer.

Hallo Jürgen, ja, wir haben im Moment auf dem Kontokorrent ca. 170′ verfügbar. Darf ich fragen, weshalb? Liebe Grüße Manfred

Die Antwort kommt prompt.

Bitte überweis genau 107.640 EUR auf folgende IBAN: DE12 1234 1234 1234 1234 88. Ich bin bei der Hans Dampf KG* und muss etwas gerade ziehen. Die Rechnung gebe ich dir später!

Nur ein Zufall verhindert Schlimmeres

Allein aus Zeitgründen bleibt das Unternehmen verschont: Manfred geht heute ins Nebenbüro und beauftragt einen weiteren Buchhalter, die Überweisung durchzuführen. Dem Kollegen kommt die untypische Aufforderung seltsam vor. Er betrachtet die Mail von Jürgen genauer und ruft uns an: Er hat den versuchten Betrug entdeckt und unterlässt die Überweisung.

Wie man Scam entlarvt

- Seien Sie wachsam. Prüfen Sie genau die Absendeadresse der E-Mail, nicht bloß den Namen des Absenders. Auch, wenn der Absender in unserem Beispiel „Jürgen Müller“ heißt, gibt ein einfacher Unterschied in der Schreibweise der E-Mailadresse die Abweichung preis. Hier lautet der Name immer gleich, dennoch stellen sie zu unterschiedlichen Adressaten zu.

- Jürgen Müller <[email protected]>

- Jürgen Müller <[email protected]>

- Jürgen Müller <[email protected]>

- Prüfen Sie mit alternativen Wegen: Wenn Ihnen eine E-Mail eines vermeintlich Bekannten seltsam vorkommt, rufen Sie ihn/sie doch an! Im Beispiel hätte Manfred einen Rückruf von Jürgen verlangen können. Seine Stimme ist ihm bekannt, er hätte hier die Bestätigung erhalten müssen – spätestens hierbei wäre der Schwindel aufgeflogen.

- Sichern Sie kritische Prozesse mit dem Sechs-Augen-Prinzip ab. In unserer Geschichte konnte der zweite Buchhalter das Schlimmste verhindern.

- Bitten Sie Ihren Administrator um Hilfe. Er kann Ihnen mithilfe eines geschulten Blicks die Herkunft einer E-Mail bestätigen bzw. aufklären.

Eine Anmerkung

- Der Fall ist echt und traf Anfang des Jahres einen unserer Kunden.

- Der E-Mailverkehr ist so passiert – zwischen einem professionellen Scammer und einem leitenden, überweisungsberechtigten Angestellten. Sogar der Betrag stimmt.

- Wie auch in der Geschichte ging dieser Fall glimpflich aus und konnte mit einem Aufklärungsgespräch mit der Belegschaft freundschaftlich geklärt werden.

- Fälle wie dieser können wirklich jedem passieren.

Gut zu wissen: Unsere Kunden rufen in dem Fall den IT-Support an. Wir begutachten im Zweifelsfall die E-Mail und können prüfen, ob es sich um eine echte Nachricht handelt, oder ob ein professioneller Scammer dahintersteckt.

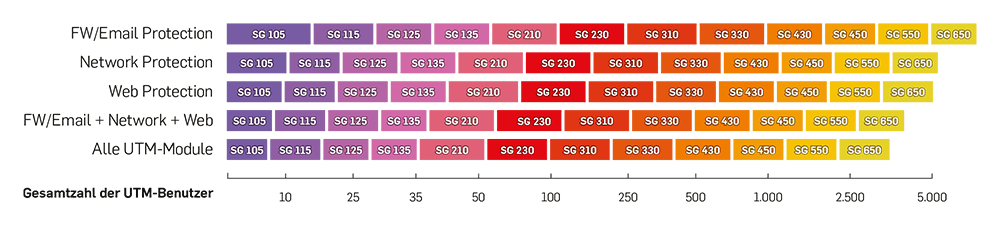

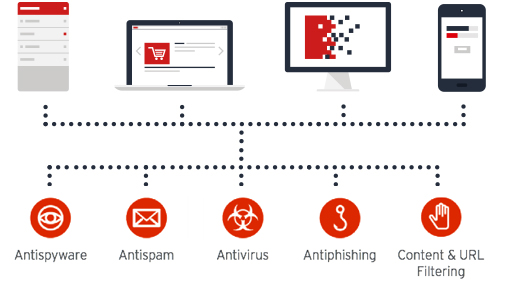

Seit 1985 entwickelt SOPHOS Sicherheitsprodukte für Unternehmensnetzwerke. Dabei beschränkt sich SOPHOS nicht auf die Herstellung von AntiVirus- und AntiMalware-Software. Unter dem Begriff „Unified Thread Management“ vertreibt SOPHOS modulare Gateways, die je nach Softwarelizenzierung unterschiedliche Rollen im Sicherheitsbereich abdecken können. Die SOPHOS Firewall hat sich seither als ein Unternehmensstandard durchgesetzt.

Seit 1985 entwickelt SOPHOS Sicherheitsprodukte für Unternehmensnetzwerke. Dabei beschränkt sich SOPHOS nicht auf die Herstellung von AntiVirus- und AntiMalware-Software. Unter dem Begriff „Unified Thread Management“ vertreibt SOPHOS modulare Gateways, die je nach Softwarelizenzierung unterschiedliche Rollen im Sicherheitsbereich abdecken können. Die SOPHOS Firewall hat sich seither als ein Unternehmensstandard durchgesetzt.

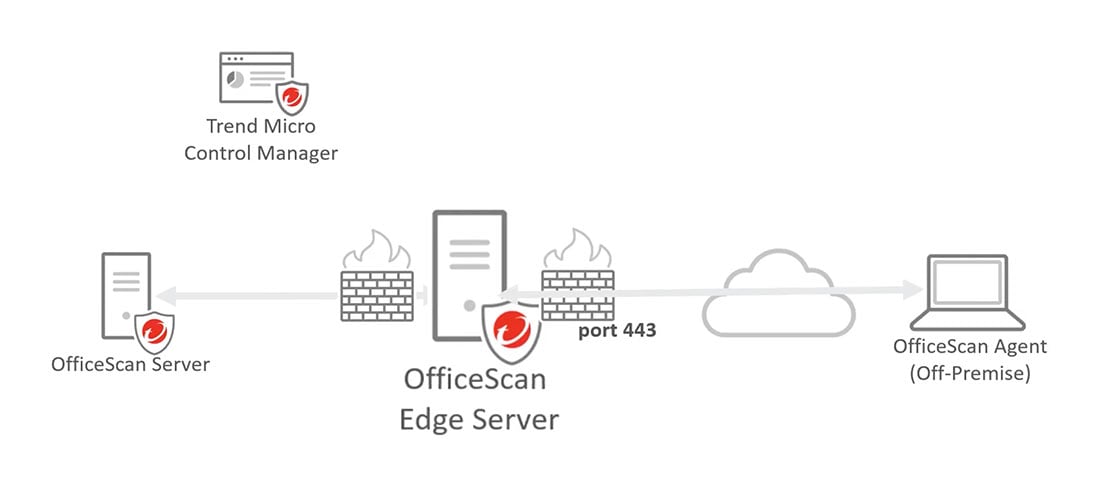

TrendMicro gilt seit 2010 als einer der Marktführer, was Serversicherheit angeht. TrendMicro beschäftigt aktuell ca. 5.200 Mitarbeiter und stellt hochwertige Softwareprodukte her. Dabei wird meist ein Programmpaket angeboten. Dies besteht aus mindestens einer Serverkomponente und entsprechenden Clients (Agents), die auf den Windows-PCs in Unternehmen installiert und zentral über die Serverkomponenten gewartet werden.

TrendMicro gilt seit 2010 als einer der Marktführer, was Serversicherheit angeht. TrendMicro beschäftigt aktuell ca. 5.200 Mitarbeiter und stellt hochwertige Softwareprodukte her. Dabei wird meist ein Programmpaket angeboten. Dies besteht aus mindestens einer Serverkomponente und entsprechenden Clients (Agents), die auf den Windows-PCs in Unternehmen installiert und zentral über die Serverkomponenten gewartet werden.

Bei der Migration von Microsoft Exchange Server 2007 auf eine jüngere Version gibt es einiges zu beachten. Ein direkter Upgrade-Verlauf zu der aktuellen Version Exchange Server 2016 ist von Microsoft nicht vorgesehen. Wer auf Exchange Server 2016 upgraden möchte, muss mindestens auf dem Versionsstand von Exchange Server 2010 sein, und zwar mit allen vorhandenen Exchange-Servern. Ist diese Bedingung geschaffen, lassen sich die Mailboxen bzw. Postfächer im Handumdrehen verschieben.

Bei der Migration von Microsoft Exchange Server 2007 auf eine jüngere Version gibt es einiges zu beachten. Ein direkter Upgrade-Verlauf zu der aktuellen Version Exchange Server 2016 ist von Microsoft nicht vorgesehen. Wer auf Exchange Server 2016 upgraden möchte, muss mindestens auf dem Versionsstand von Exchange Server 2010 sein, und zwar mit allen vorhandenen Exchange-Servern. Ist diese Bedingung geschaffen, lassen sich die Mailboxen bzw. Postfächer im Handumdrehen verschieben.

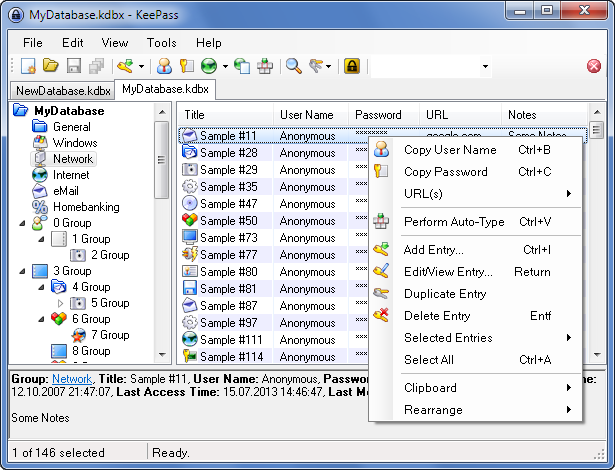

Mithilfe der Spezialsoftware von

Mithilfe der Spezialsoftware von  Was die wenigsten wissen: die gängigen Browser (Chrome, Firefox oder Internet Explorer) behalten die gespeicherten Passwörter selten bei sich. Ein Browser nennt dies „Synchronisation mit Ihrem Cloud-Konto“. Damit schafft dieser vermeintlich sichere Passwort-Safe Ihre Online-Daten in Windeseile weg vom Computer in ein Rechenzentrum, nicht selten auch außer Landes.

Was die wenigsten wissen: die gängigen Browser (Chrome, Firefox oder Internet Explorer) behalten die gespeicherten Passwörter selten bei sich. Ein Browser nennt dies „Synchronisation mit Ihrem Cloud-Konto“. Damit schafft dieser vermeintlich sichere Passwort-Safe Ihre Online-Daten in Windeseile weg vom Computer in ein Rechenzentrum, nicht selten auch außer Landes. Wem so eine offensichtliche Datenablage zu unsicher erscheint, der entfernt solche Passwortzettel gerne vom Computer. Die Idee ist grundsätzlich sinnvoll und erhöht die IT-Sicherheit. Allerdings ist der Mensch bequem. Ein Griff in die Schreibtischunterlage oder in die erste Schublade, und die Wahrheit kommt ans Licht. Schreibtischunterlagen und Tischkalender werden auch gerne genutzt, um Firmengeheimnisse augenscheinlich zu schützen.

Wem so eine offensichtliche Datenablage zu unsicher erscheint, der entfernt solche Passwortzettel gerne vom Computer. Die Idee ist grundsätzlich sinnvoll und erhöht die IT-Sicherheit. Allerdings ist der Mensch bequem. Ein Griff in die Schreibtischunterlage oder in die erste Schublade, und die Wahrheit kommt ans Licht. Schreibtischunterlagen und Tischkalender werden auch gerne genutzt, um Firmengeheimnisse augenscheinlich zu schützen.