In diesem Jahr sind wir mit unserem Systemhaus das erste mal auf der Bildungsmesse Fulda vertreten und stellen euch den Beruf Fachinformatiker*in für Systemintegration, auch gerne „Administrator“ oder „Sysadmin“ vor.

Als absolute Neulinge auf der Bildungsmesse ließen wir uns vom sonst oft schnöden Auftreten der „Local Players“ nicht beeinflussen. Für die Besucher unseres Messestandes haben wir uns etwas Besonderes einfallen lassen, damit die Präsentation auch begreiflich wird.

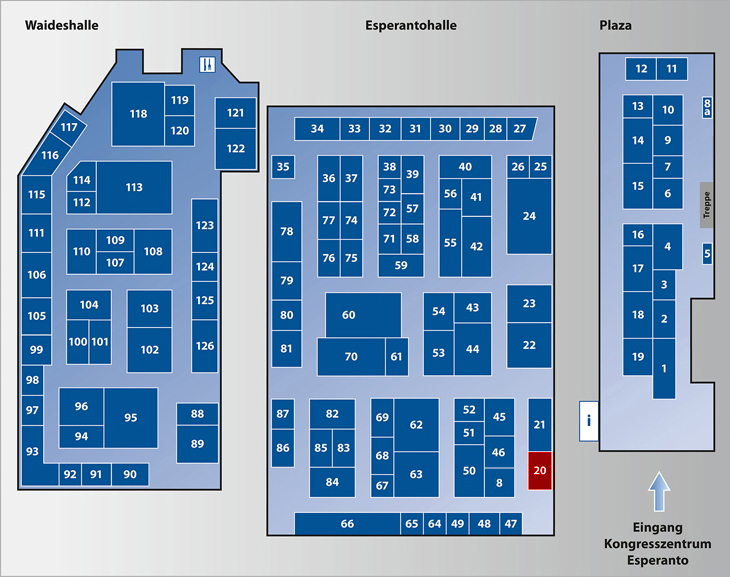

Esperanto-Halle, STAND 20

Besucht uns in der Esperantohalle, STAND 20 und nascht ein Praktikumsplätzchen, ein Ausbildungsplätzchen oder ein Arbeitsplätzchen!

Wer denkt, dass Fachinformatiker*innen für Systemintegration einen langweiligen Job haben, der irrt gewaltig. Denn auf der Bildungsmesse Fulda zeigen wir Teile unserer täglichen Arbeit – und zwar nicht auf Bildern.

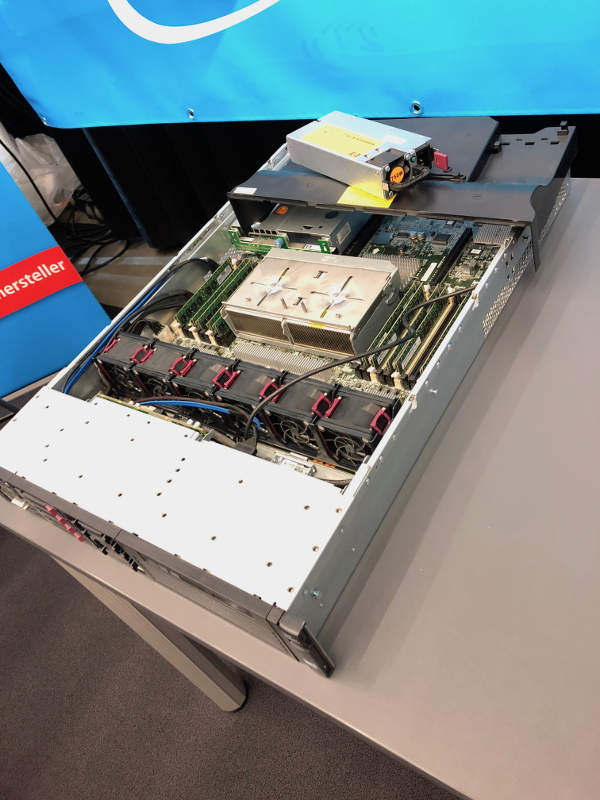

Server zum Anfassen auf der Bildungsmesse 2018

Wir haben gleich zwei Server zur Bildungsmesse mitgebracht. Einer der beiden ist komplett in Funktion und betreibt die Applikationen auf unserem Stand. Du siehst hier eine vollständige Virtualisierung mit VMware vSphere, die unter anderem ein Monitoring-System zur 24/7 Überwachung von anderen Systemen betreibt.

Der andere Server ist außer Dienst und offen. Hier könnt ihr sehen, wie so ein Server aufgebaut ist, welche Komponenten enthalten sind und was er wirklich kann.

Die Anbindung des Standes wird über zwei CISCO-Switches realisiert. Sogar die Konfiguration der Switches liegt aus.

IP-Telefonie zum Anfassen

Auf dem Stand befindet sich eine voll funktionsfähige IP-Telefonanlage von innovaphone. Diese ist über eine mobile LTE-Internetverbindung mit dem Telefonnetz verbunden und damit in Funktion.

Cloud Managed Hardware zum Anfassen

Professionelles Equipment, das sich aus der Ferne übers Internet verwalten lässt, hat noch nicht jeder gesehen. Hier zeigen wir euch eine Möglichkeit, wie man Netzwerkgeräte über eine Webseite verwalten und konfigurieren kann. Dabei haben wir die Produktpaletten von CISCO und ZyXEL Nebula on Board.

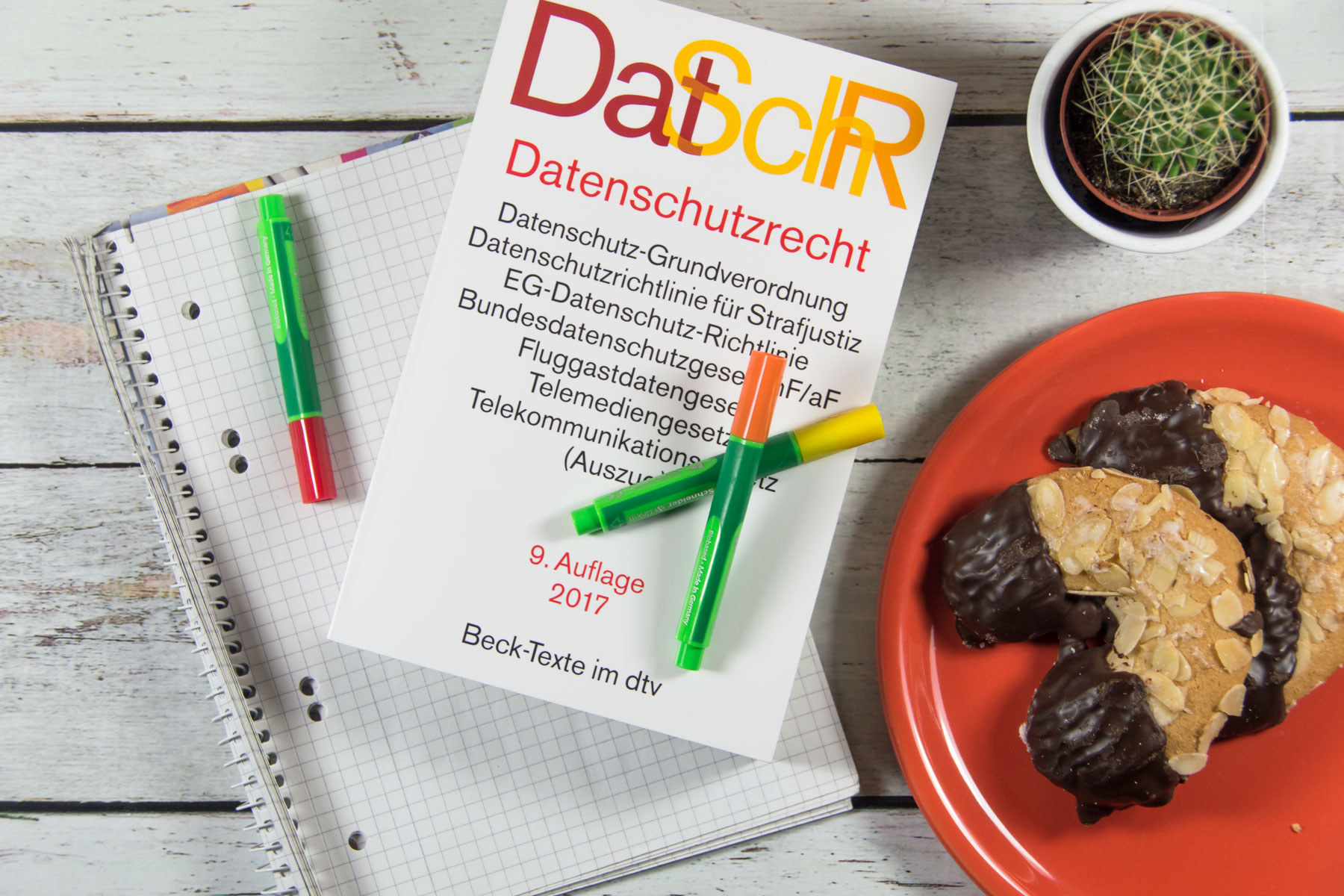

Praktikumsplätzchen und Ausbildungsplätzchen… zum Essen :)

Na, das bedarf doch keiner Erklärung? Kommt zum Schauen und Naschen vorbei! Unser Messe-Team erwartet euch und freut sich auf eure Fragen.

Facts

- Die Bildungsmesse Fulda findet statt am 18. und 19.2.2018

- Kommt zum „Kongresszentrum“, d.h. zum ESPERANTO HOTEL nach Fulda

- Öffnungszeiten: Sonntag von 10.30 bis 17.00 Uhr, Montag 8.00 – 16.00 Uhr

- Der Eintritt ist frei

Credits

Wir danken unseren Partnern und Freunden, besonders Markus von ZyXEL und Lars von innovaphone sowie Hr. Armin Gerbeth von der IHK Fulda, dem Tobias von der ESPERANTO-Technik und Charles Baker mit seinem Team, ohne den wir echt arm ausgesehen hätten :)

Schaut auch bei unserer Karriereseite vorbei…

Manfred vertraut schon seit über 25 Jahren seinem Chef Jürgen, der das mittelständische Produktionsunternehmen bereits in der dritten Generation führt. Vertrauen ist wichtig zwischen den beiden – Manfred ist Prokurist bei der Denkmal Metall GmbH & Co. KG*. Gemeinsam mit Horst, einem Finanzbuchhalter, verwaltet er die Mittel der Firma und gestaltet die Buchhaltung.

Manfred vertraut schon seit über 25 Jahren seinem Chef Jürgen, der das mittelständische Produktionsunternehmen bereits in der dritten Generation führt. Vertrauen ist wichtig zwischen den beiden – Manfred ist Prokurist bei der Denkmal Metall GmbH & Co. KG*. Gemeinsam mit Horst, einem Finanzbuchhalter, verwaltet er die Mittel der Firma und gestaltet die Buchhaltung.

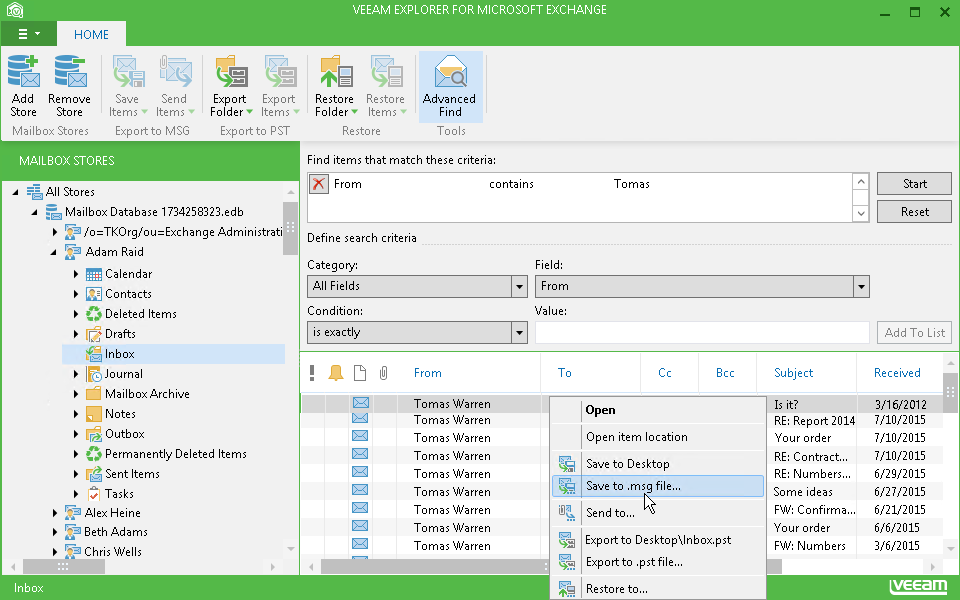

Unser Systemhaus führt den VEEAM Silver Partner Status. Die

Unser Systemhaus führt den VEEAM Silver Partner Status. Die

Bei der Migration von Microsoft Exchange Server 2007 auf eine jüngere Version gibt es einiges zu beachten. Ein direkter Upgrade-Verlauf zu der aktuellen Version Exchange Server 2016 ist von Microsoft nicht vorgesehen. Wer auf Exchange Server 2016 upgraden möchte, muss mindestens auf dem Versionsstand von Exchange Server 2010 sein, und zwar mit allen vorhandenen Exchange-Servern. Ist diese Bedingung geschaffen, lassen sich die Mailboxen bzw. Postfächer im Handumdrehen verschieben.

Bei der Migration von Microsoft Exchange Server 2007 auf eine jüngere Version gibt es einiges zu beachten. Ein direkter Upgrade-Verlauf zu der aktuellen Version Exchange Server 2016 ist von Microsoft nicht vorgesehen. Wer auf Exchange Server 2016 upgraden möchte, muss mindestens auf dem Versionsstand von Exchange Server 2010 sein, und zwar mit allen vorhandenen Exchange-Servern. Ist diese Bedingung geschaffen, lassen sich die Mailboxen bzw. Postfächer im Handumdrehen verschieben.

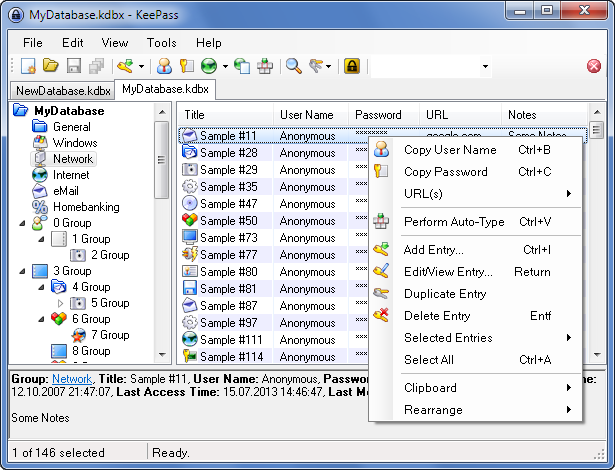

Mithilfe der Spezialsoftware von

Mithilfe der Spezialsoftware von  Was die wenigsten wissen: die gängigen Browser (Chrome, Firefox oder Internet Explorer) behalten die gespeicherten Passwörter selten bei sich. Ein Browser nennt dies „Synchronisation mit Ihrem Cloud-Konto“. Damit schafft dieser vermeintlich sichere Passwort-Safe Ihre Online-Daten in Windeseile weg vom Computer in ein Rechenzentrum, nicht selten auch außer Landes.

Was die wenigsten wissen: die gängigen Browser (Chrome, Firefox oder Internet Explorer) behalten die gespeicherten Passwörter selten bei sich. Ein Browser nennt dies „Synchronisation mit Ihrem Cloud-Konto“. Damit schafft dieser vermeintlich sichere Passwort-Safe Ihre Online-Daten in Windeseile weg vom Computer in ein Rechenzentrum, nicht selten auch außer Landes. Wem so eine offensichtliche Datenablage zu unsicher erscheint, der entfernt solche Passwortzettel gerne vom Computer. Die Idee ist grundsätzlich sinnvoll und erhöht die IT-Sicherheit. Allerdings ist der Mensch bequem. Ein Griff in die Schreibtischunterlage oder in die erste Schublade, und die Wahrheit kommt ans Licht. Schreibtischunterlagen und Tischkalender werden auch gerne genutzt, um Firmengeheimnisse augenscheinlich zu schützen.

Wem so eine offensichtliche Datenablage zu unsicher erscheint, der entfernt solche Passwortzettel gerne vom Computer. Die Idee ist grundsätzlich sinnvoll und erhöht die IT-Sicherheit. Allerdings ist der Mensch bequem. Ein Griff in die Schreibtischunterlage oder in die erste Schublade, und die Wahrheit kommt ans Licht. Schreibtischunterlagen und Tischkalender werden auch gerne genutzt, um Firmengeheimnisse augenscheinlich zu schützen.